Yubikey: erinevus redaktsioonide vahel

| 50. rida: | 50. rida: | ||

====Yubico OTP key upload==== |

====Yubico OTP key upload==== |

||

| + | |||

| + | Uue OTP materjali tekitamiseks sobib kasutada programmi Yubico Authenticator |

||

| + | |||

| + | * lülitada sisse OTP Application |

||

| + | * valida Slot |

||

| + | * pressida Yubico OTP |

||

| + | |||

| + | ning paistab sellin vorm |

||

| + | |||

| + | [[Fail:202500525-yubico-otp-upload-00.png|950px]] |

||

| + | |||

| + | Kui vaikimisi pakutud Public ID väärtus ei sobi, saab ise konstrueerida nt sellise Python skriptiga |

||

<pre> |

<pre> |

||

Redaktsioon: 25. mai 2025, kell 12:31

Sissejuhatus

Mõisted

- TOTP

- HOTP

- PIV

- MFA

- 2FA

- CTAP

- CTAP2

- FIDO (Fast Identity Online)

- FIDO2

- U2F

- OAUTH (Open Authorization)

- OAUTH2

- USB-A

- USB-C

- NFC

- Yubico Authenticator

Tööpõhimõte

Tundub, et Yubikey seadmel on mitu erinevat nö töörežiimi

- lihtne TOTP/HOTP parool - kasutuskoht ja yubikey teavad ühist saladust, lisaks kasutatakse kas aja või kasutuskordade põhist ühist parooli/pin'i (sellisel kasutusel mingit suuremat avaliku võtme põhist krüptot ei toimu) - põhimõtteliselt sama loogika, millel põhineb nt Google Authenticator või FortiToken mobile token

- FIDO2 - tundub, et see on kõige naturaalsem ja kaasaegsem yubikey kasutus (nn passwordless lahendus toetub sellele) - asjasse puutub avaliku võtme krüpto

- PIV - yubikey töötab teatud mõttes sarnaselt id kaardile

Riistvara

Tundub, et Yubikey ei ole ainus sarnase lahenduse tootja, aga samuti tundub, et ta on üks tublimaid (riistvara saadavud, riistvara tugi jms), võimalikud alternatiivid on

- Onlykey

- Nitrokey

- Solokey

- Thetis

Yubikey kasutamine VNC põhisel remote desktop arvutil

Väited

- Yubikey saab Proxmox PVE virtuaalsele arvutile ühendada külge Hardware -> USB -> ... abil

- Yubikey kui klaviatuuri sisestused paistavad mitte vnc ekraanil, aga PVE webgui konsoolil

- konsoolile ilmunud sisestused (nt otp kood) saab kopeerida virtuaalse arvuti peal programmiga screendump

Yubico OTP

TODO

Yubico OTP key upload

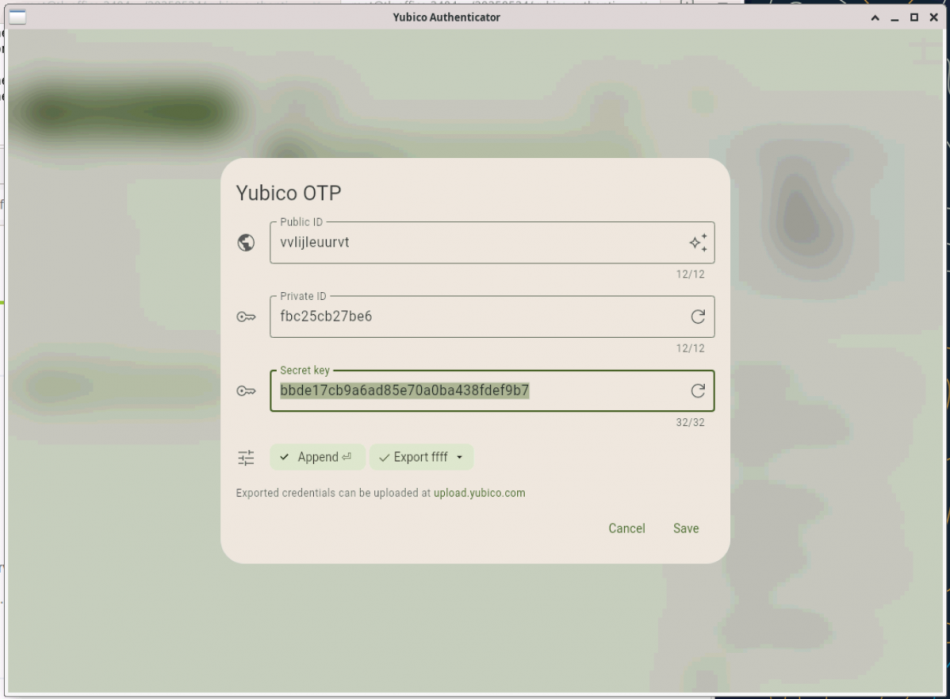

Uue OTP materjali tekitamiseks sobib kasutada programmi Yubico Authenticator

- lülitada sisse OTP Application

- valida Slot

- pressida Yubico OTP

ning paistab sellin vorm

Kui vaikimisi pakutud Public ID väärtus ei sobi, saab ise konstrueerida nt sellise Python skriptiga

imre@moraal:~$ cat otp-pi.py import secrets MODHEX = 'cbdefghijklnrtuv' public_id = ''.join(MODHEX[secrets.randbelow(16)] for _ in range(12)) print(public_id) imre@moraal:~$ python3 otp-pi.py hkcgjvtfhnbk imre@moraal:~$ python3 otp-pi.py jfiiigjgchgt

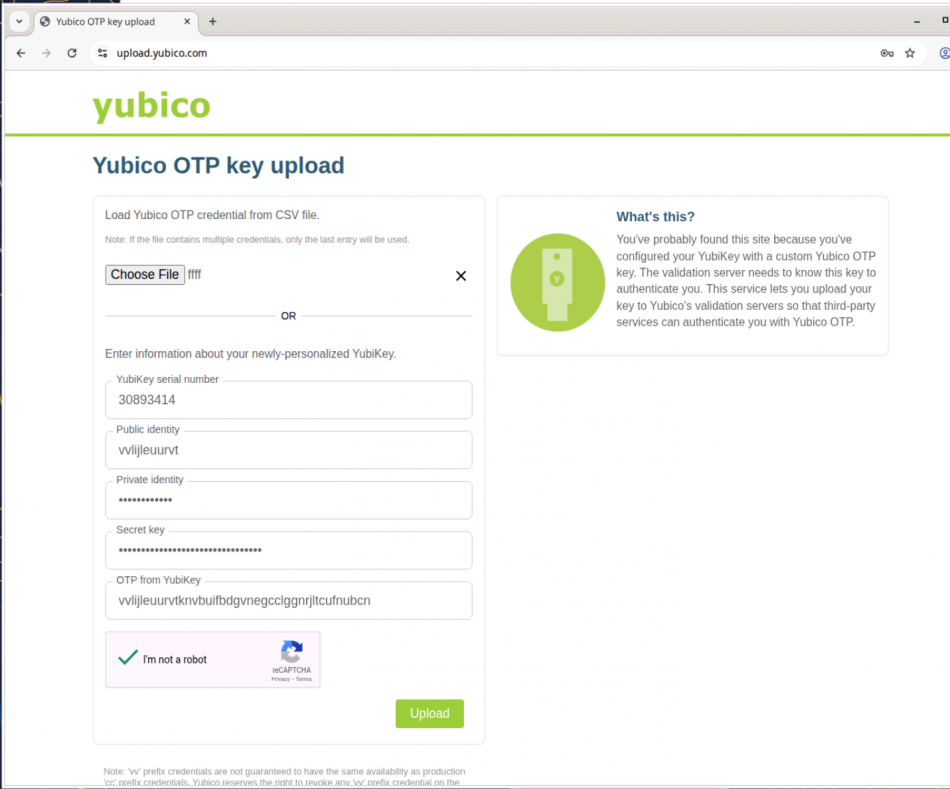

Uue nö OTP materjali yubicloud süsteemi üleslaadimiseks sobib kasutada sellist vormi, aadressil https://upload.yubico.com/

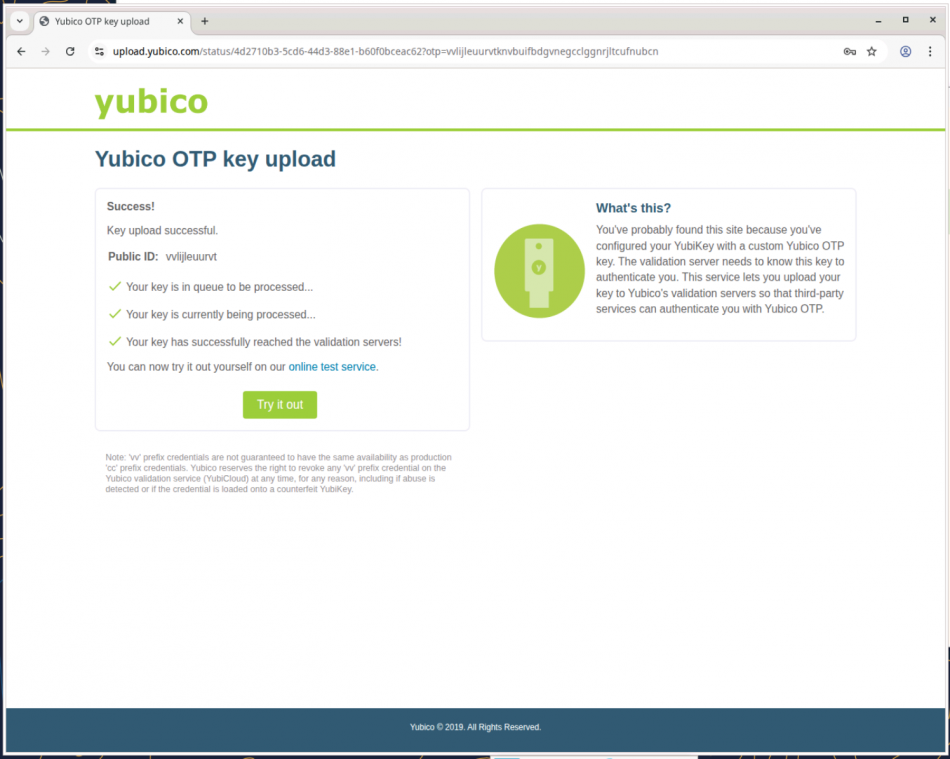

Tulemusena öeldakse õnnestumisel

WebAuthn

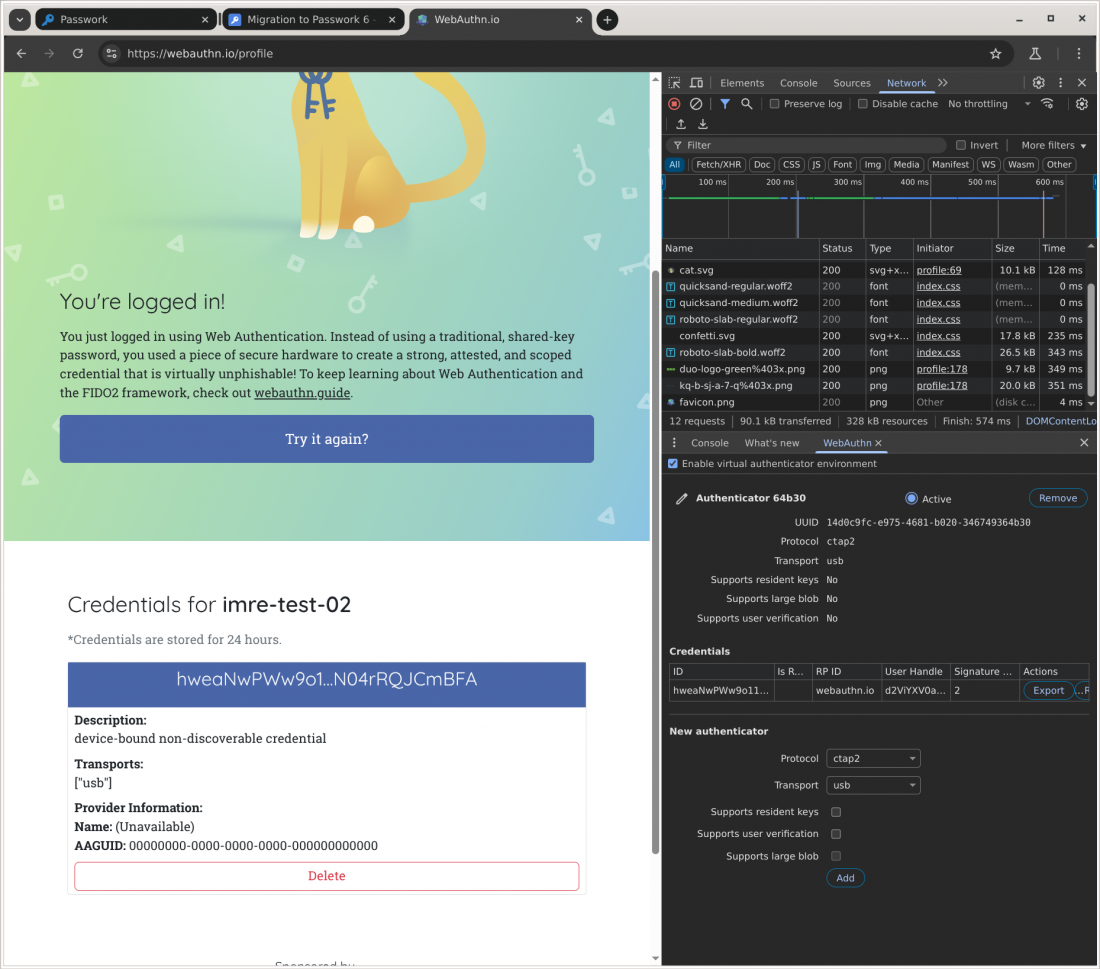

Chrome brauseris on nö virtuaalne webauthn authenticator environment, avada nt veebikoht https://webauthn.io/ ning samas brauseri aknas

Dev tools -> More tools -> WebAuthen

Seejärel pressida veebikohas register jne, peaks paistama sarnane pilt

kus

- TODO

Sarnaseid webauthn testimise veebikohti on teisigi, nt

OpenBSD login

TODO

FortiAuthenticator

- https://community.fortinet.com/t5/FortiAuthenticator/Technical-Tip-How-to-import-YubiKey-to-FortiAuthenticator/ta-p/192277

- https://www.fortinet.com/solutions/enterprise-midsize-business/identity-access-management

Dovecot

Proxmox

QEMU

YubiHSM 2

IAM

TODO

Kasulikud lisamaterjalid

- https://cryptsus.com/blog/how-to-configure-openssh-with-yubikey-security-keys-u2f-otp-authentication-ed25519-sk-ecdsa-sk-on-ubuntu-18.04.html

- https://functionallyparanoid.com/yubikey-all-the-things/

- https://www.youtube.com/watch?v=EREi8u6Ci5I

- https://developers.yubico.com/WebAuthn/

- https://medium.com/web-security/understanding-oauth2-a50f29f0fbf7

- https://www.yubico.com/works-with-yubikey/catalog/?sort=popular

- https://github.com/descope/virtualwebauthn

- https://www.yubico.com/ee/store/compare/?srsltid=AfmBOorJPMsFUlQ9XpOIItt8VmOwDM0bKvFRvpSHw1GHR3MkgLFsu7u5