Yubikey: erinevus redaktsioonide vahel

Allikas: Imre kasutab arvutit

Mine navigeerimisribaleMine otsikasti

| 52. rida: | 52. rida: | ||

===Kasulikud lisamaterjalid=== |

===Kasulikud lisamaterjalid=== |

||

| + | * https://cryptsus.com/blog/how-to-configure-openssh-with-yubikey-security-keys-u2f-otp-authentication-ed25519-sk-ecdsa-sk-on-ubuntu-18.04.html |

||

| − | * TODO |

||

Redaktsioon: 18. mai 2025, kell 23:23

Sissejuhatus

Mõisted

- TOTP

- HOTP

- PIV

- MFA

- 2FA

- CTAP

- CTAP2

- FIDO

- FIDO2

- U2F

Tööpõhimõte

Tundub, et Yubikey seadmel on mitu erinevat nö töörežiimi

- lihtne TOTP/HOTP parool - kasutuskoht ja yubikey teavad ühist saladust, lisaks kasutatakse kas aja või kasutuskordade põhist ühist parooli/pin'i (sellisel kasutusel mingit suuremat avaliku võtme põhist krüptot ei toimu) - põhimõtteliselt sama loogika, millel põhineb nt Google Authenticator või FortiToken mobile token

- FIDO2 - tundub, et see on kõige naturaalsem ja kaasaegsem yubikey kasutus (nn passwordless lahendus toetub sellele) - asjasse puutub avaliku võtme krüpto

- PIV - yubikey töötab teatud mõttes sarnaselt id kaardile

Riistvara

- TODO

WebAuthn

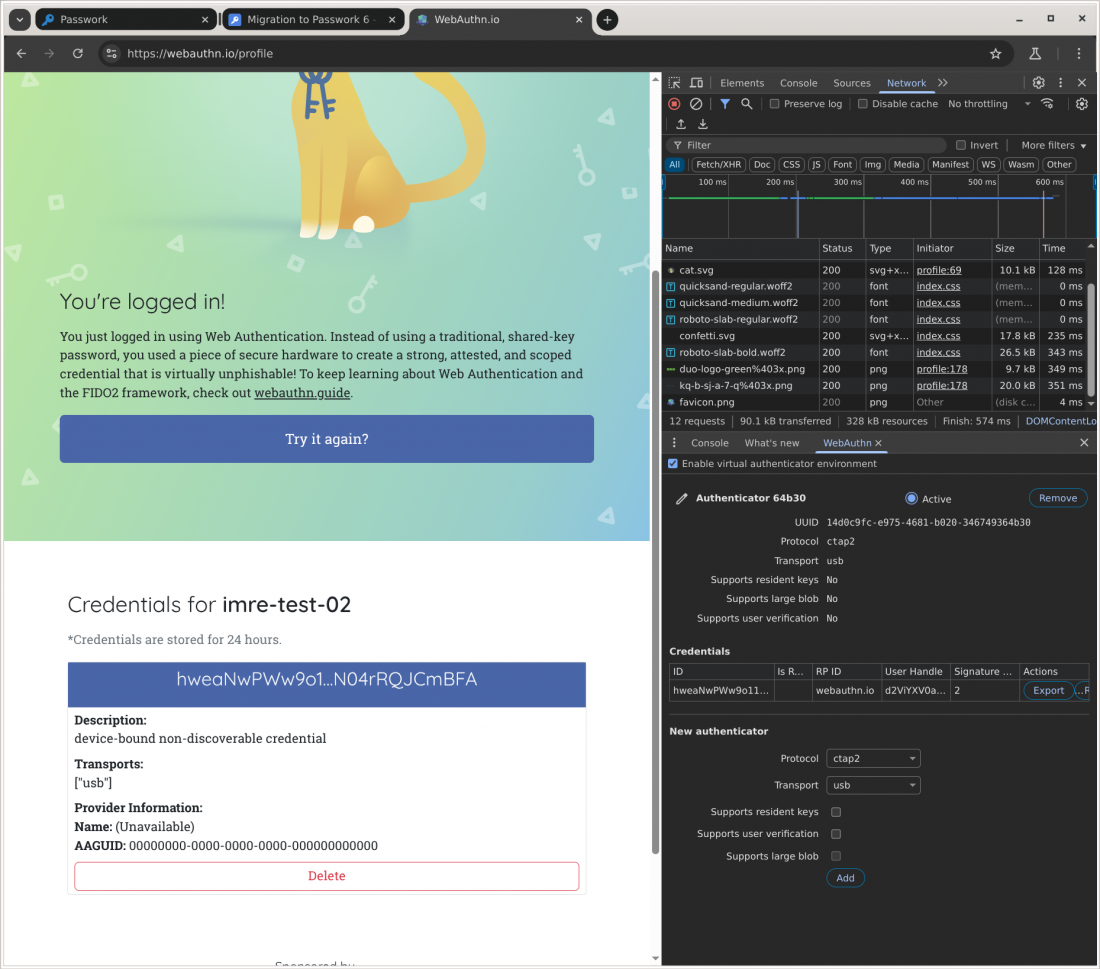

Chrome brauseris on nö virtuaalne webauthn authenticator environment, avada nt veebikoht https://webauthn.io/ ning samas brauseri aknas

Dev tools -> More tools -> WebAuthen

Seejärel pressida veebikohas register jne, peaks paistama sarnane pilt

kus

- TODO

Sarnaseid webauthn testimise veebikohti on teisigi, nt

OpenBSD login

TODO